Endüstriyel Otomasyon ve Kontrol Sistemleri İçin Siber Güvenlik

Siber güvenlik, dijital sistemlerin yani; bilgisayarlar, ağlar, sunucular, yazılımlar ve bağlı cihazların yetkisiz erişime, veri kaybına, saldırılara veya bozulmalara karşı korunmasıdır.

Bugün siber güvenlik dendiğinde çoğumuzun aklına ilk olarak şunlar gelir:

- E-posta dolandırıcılıkları (phishing),

- Kişisel veri ihlalleri,

Ancak Siber güvenlik artık yalnızca ofis bilgisayarlarının ya da veri merkezlerinin değil, üretim hatlarının, altyapı sistemlerinin ve endüstriyel kontrol sistemlerinin (ICS) de meselesi haline geldi. PLC, SCADA, HMI gibi OT (operational technology) sistemlerinin hedef alınması, yalnızca veri kaybı değil; üretim durması, çevresel zararlar hatta insan hayatı açısından da ciddi riskler yaratıyor.

Ve bu noktada asıl sorumuz şu oluyor:

Bir siber saldırı, bir santrali, bir üretim hattını ya da bir şehir şebekesini nasıl durdurabilir?

İşte bu sorunun gerçek bir cevabı ilk defa, 2010’da yaşandı…

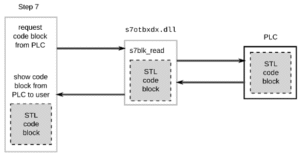

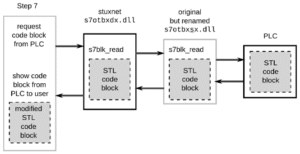

Hepimizin bildiği üzere 2010 yılında keşfedilen Stuxnet zararlısı, İran’daki bir nükleer tesiste kullanılan PLC’lere sızarak uranyum zenginleştirme santrifüjlerine fiziksel hasar verdi. USB üzerinden sisteme bulaşan bu zararlı, sistemdeki PLC kodlarını manipüle etti ve yapılan değişiklikleri gizleyerek uzun süre fark edilmeden çalıştı.

Bu olay, endüstriyel sistemlerin ne kadar savunmasız olabileceğini ve klasik IT güvenlik yöntemlerinin OT tarafında yetersiz kalabileceğini tüm dünyaya gösterdi. Dahası, siber saldırılarla fiziksel sonuçlar doğurulabileceğini kanıtlayan ilk örnek olarak tarihe geçti.

Bunu takiben; Triton, Industroyer, BlackEnergy, Maroochy Shire ve Almanya çelik fabrikası saldırısı gibi örnekler, endüstriyel otomasyon sistemlerinin siber tehditlere karşı ne kadar savunmasız olabileceğini ve bu alanda güçlü güvenlik standartlarının gerekliliğini açıkça ortaya koydu.

Avrupa Birliği tarafından 2023 yılında yayınlanan Yeni Makine Regülasyonu (EU) 2023/1230, bu riskleri göz önünde bulundurarak makinelerde siber güvenlik önlemlerini artık yasal bir zorunluluk haline getirdi.

Özellikle regülasyonun Ek III – Madde 1.1.9 “Protection against corruption (Bozulmaya Karşı Koruma)” başlığı altında şu temel güvenlik gereklilikleri yer alıyor:

- Makine, başka bir cihazla bağlantısı sonucu oluşabilecek tehlikeli durumlara karşı korumalı şekilde tasarlanmalı ve üretilmelidir.

- USB, uzaktan bağlantı veya kontrol sistemlerine dair donanım ve yazılım bileşenleri kasıtlı ya da kasıtsız müdahalelere karşı korunmalıdır.

- Makine, sistemine yapılan yetkili veya yetkisiz müdahaleleri tespit edebilmeli ve bu müdahalelere dair veri toplayabilmelidir.

- Sistemde hangi yazılımların yüklü olduğu kolayca görülebilir ve doğrulanabilir olmalıdır.

Bu maddeler, artık güvenlik risklerinin sadece IT sistemlerinde değil, makine güvenliğinin bir parçası olarak da değerlendirilmesi gerektiğini açıkça ortaya koyuyor.

Bu kapsamda hazırlanan yeni standart taslağı prEN 50742, hem kasıtlı (örneğin hacking) hem de kasıtsız (örneğin yetkisiz bir bakım personelinin sisteme erişmesi) müdahalelere karşı makineleri korumak için gereklilikleri içerecek. Bu, tıpkı Stuxnet saldırısında olduğu gibi USB üzerinden yayılan bir kötü yazılımın, endüstriyel sistemlere zarar vermesinin önlenmesini hedefliyor.

AB, 2026’ya kadar “protection against corruption” yükümlülüğünü karşılayacak prEN 50742 taslağını yayımlayacak.

Ancak sadece teknik önlemleri almak yeterli değildir. Bu güvenliğin sürdürülebilir ve sistematik olabilmesi için, bakım hizmeti veren firmaların, otomasyon sağlayıcıların ve sistem entegratörlerinin de sorumlulukları açıkça tanımlanmalıdır.

İşte bu noktada IEC 62443-2-4 devreye giriyor.

- Bu standart, hizmet sağlayıcılar için siber güvenliğin sahada nasıl uygulanacağını,

hangi süreçlerin takip edileceğini, - Hangi rollerde hangi yetkinliklerin bulunması gerektiğini,

- Güncellemelerin, erişimlerin ve arızaların nasıl yönetileceğini

detaylı olarak ortaya koyuyor.

prEN 50742, bu korumaya teknik detaylar kazandıracakken; IEC 62443-2-4, bu detayların süreçlerle, personelle, şartnamelerle ve bakım döngüsüyle sahada nasıl sürdürüleceğini tanımlıyor.

Böylece yalnızca “ne yapılmalı?” değil, aynı zamanda “nasıl yapılmalı?” sorusu da yanıt bulmuş oluyoruz.

Ayrıca IEC 62443-2-4 hizmet sağlayıcıların siber güvenlik süreçlerini yönetmesini sağlarken, tüm IEC 62443 serisi endüstriyel sistemler için kapsamlı bir güvenlik çerçevesi sunmaktadır.

Sonuç olarak 2027 de yürürlüğe girecek olan yeni regülasyon ile endüstriyel makinelerde siber güvenlik, artık teorik bir öneri değil; yasal bir zorunluluk ve sektörel bir gerçeklik haline geldi.

Yeni regülasyonlar ve standartlarla birlikte; hem üreticilerin, hem sistem entegratörlerinin, hem de son kullanıcıların bu konuya bakış açısı değişmek zorunda.

Önümüzdeki dönem, birçok firma için altyapılarını gözden geçirme, sistemlerini güncelleme ve yetkinliklerini artırma süreci olacak gibi görünüyor.

Yani:

“Artık bir makinenin CE uygunluğu için sadece mekanik veya elektriksel güvenliği değil, siber güvenlik açısından da dirençli olması gerekiyor.”

Kaynaklar:

- https://www.ibf-solutions.com/en/seminars-and-news/news/new-machinery-regulation

- https://www.ibf-solutions.com/en/seminars-and-news/news/new-standard-pren-50742-protection-against-corruption?utm_source=chatgpt.com

- https://en.wikipedia.org/wiki/Stuxnet

- Regulation (EU) 2023/1230 of the European Parliament and of the Council of 14 June 2023 on machinery, repealing Directive 2006/42/EC and Council Directive 73/361/EEC.

- IEC 62443-2-4: Security for industrial automation and control systems – Part 2-4: Security program requirements for IACS service providers, International Electrotechnical Commission (IEC), 2023.